تحميل برنامج Security Task Manager | لعرض العمليات والخدمات قيد التشغيل في ويندوز

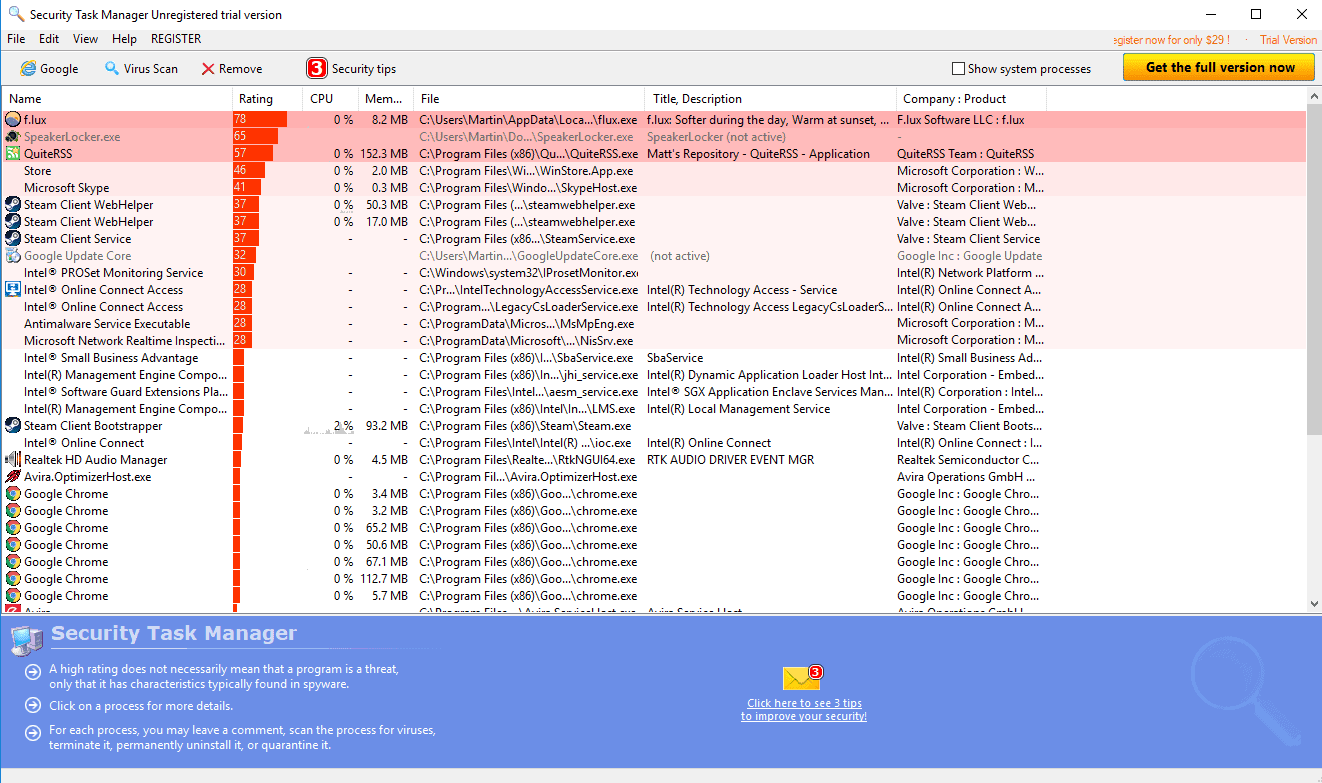

Security Task Manager هو أداة متقدمة لعرض العمليات والخدمات قيد التشغيل في ويندوز مع تقييم أمني ذكي يساعدك على كشف البرمجيات الخبيثة المتخفية وتحسين أداء الجهاز بثقة وسهولة.

ما هو Security Task Manager؟

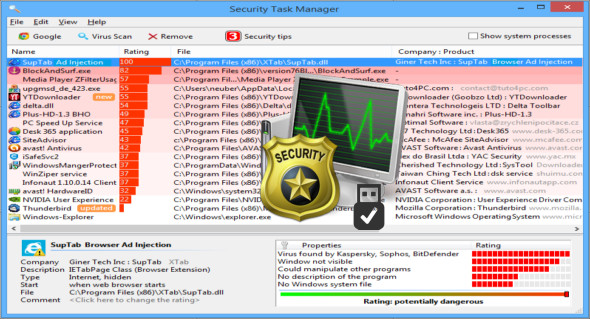

Security Task Manager هو عارض عمليات متقدم لنظام ويندوز يقيّم مخاطر كل عملية قيد التشغيل بسلم نقاط ذكي ويكشف الوظائف الخفية والسلوكيات المشبوهة التي قد تتخطى مدير المهام التقليدي ومضادات الفيروسات القائمة على التواقيع.

الفكرة الأساسية

-

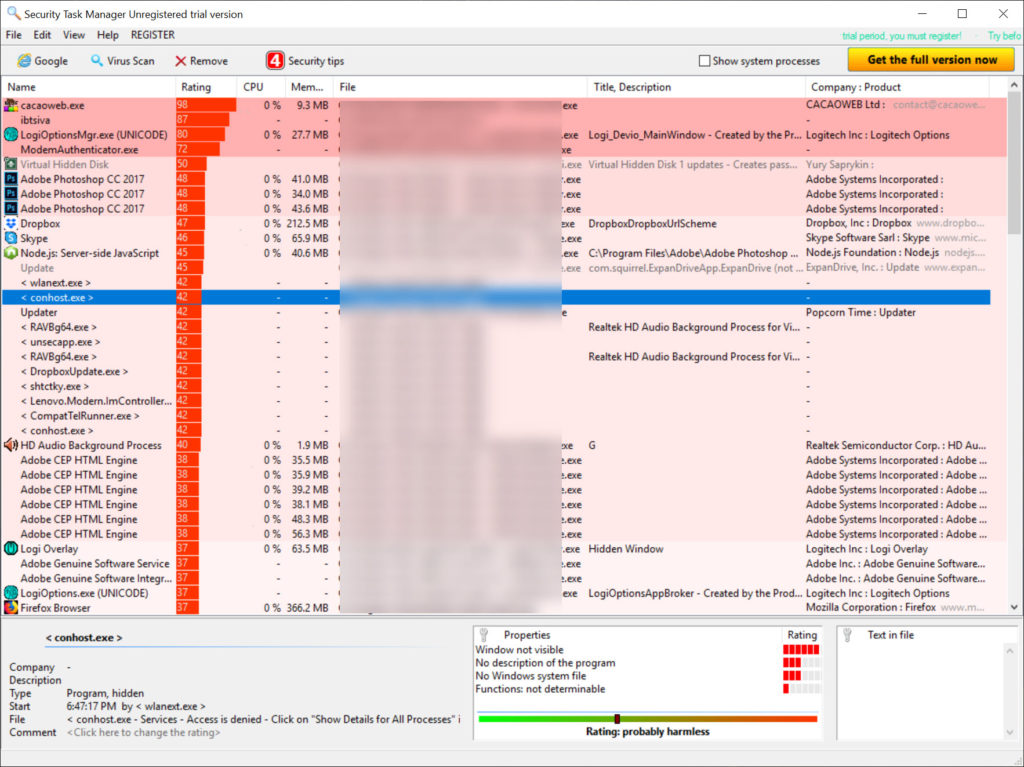

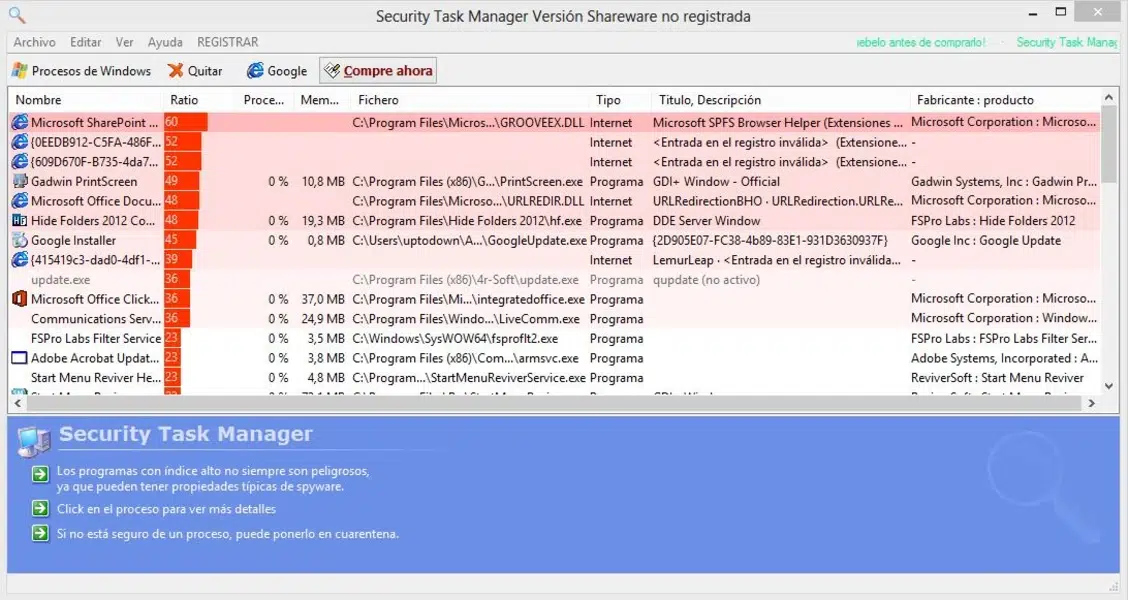

يعرض جميع العمليات والخدمات وبرامج بدء التشغيل مع تفاصيل معمّقة تشمل الناشر، مسار الملف، الوصف، نوع العملية، ومخطط استخدام المعالج لكل عملية.

-

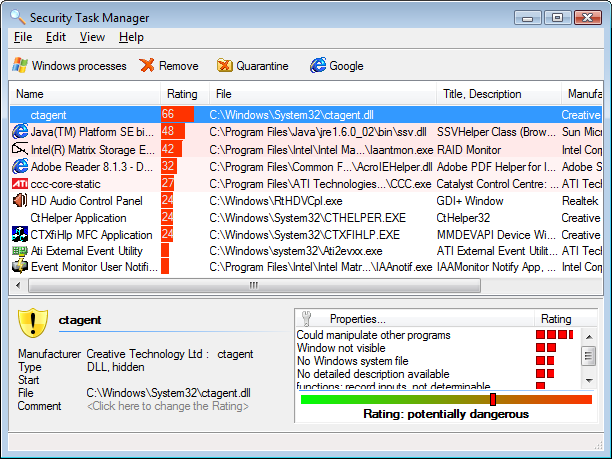

يضيف طبقة تقييم مخاطر فريدة لكل عملية بناءً على تحليل السلوك والشفرة، مثل مراقبة لوحة المفاتيح أو الإشراف على المتصفح أو البدء التلقائي المخفي.

لماذا يختلف عن مدير مهام ويندوز

-

يوفّر تقييم أمني، وتعليقات خبراء ومستخدمين، ونتائج فحص عبر عدة محركات مضادّات فيروسات، وهي عناصر لا يعرضها مدير المهام الافتراضي.

-

يكشف برمجيات مجهولة وجذور خفية قد تتنكر كعمليات نظام ويعجز عن إظهارها مدير المهام التقليدي.

آلية تقييم المخاطر

-

يعتمد على دلائل موضوعية لسلوكيات خطرة مثل تسجيل ضغطات المفاتيح، الإخفاء، التلاعب بالبرامج، الإنصات على المنافذ، والبدء مع النظام، ويحوّلها إلى نقاط خطر 0–100.

-

تقلّ المخاطر بوجود مؤشرات ثقة مثل التوقيع الرقمي وتماثل الملف مع مكوّنات نظام معروفة.

القدرات العملية

-

تصفية وفرز العمليات حسب الاسم والتقييم وPID والذاكرة والناشر والمنتج وزمن التشغيل لتحديد العناصر المؤثرة بسرعة.

-

خيارات فورية: إنهاء العملية، نقلها إلى الحجر، البحث عن معلومات إضافية قبل اتخاذ إجراء، وتصدير/طباعة القوائم للتوثيق.

SpyProtector وحماية الخصوصية

-

تتضمن النسخة الكاملة وحدة SpyProtector لتعطيل مراقبة لوحة المفاتيح وتنبيه تغييرات السجل وإزالة الآثار لتعزيز الخصوصية اليومية.

-

تفيد عند الاشتباه بنشاط تجسسي لا يمسكه مضاد الفيروسات أو عند ملاحظة تباطؤ غير مبرر في النظام.

حالات استخدام مهنية

-

فرق الدعم والتحليل تحتاج إلى رؤية سلوكية معمقة وتمييز ما هو غير ضروري أو ضار، خاصة في بيئات حساسة.

-

المستخدم المتقدم يستفيد من القرائن السياقية الشاملة لاتخاذ قرارات آمنة دون تعطيل مكونات حيوية للنظام.

التوافق والترخيص

-

مصمم لأنظمة Windows 7/8/10/11 مع تجربة لمدة 30 يوماً وحدود تنبيه، والنسخة الكاملة تضيف فحص السواقات والخدمات والتحليل المدعوم بالذكاء الاصطناعي.

-

يتم تحديث السجلّ عبر صفحة الإصدار، ما يساعد على تتبّع التطوير والتغييرات الوظيفية.

أفضل ممارسات الاستخدام

-

شغّل كمسؤول لرؤية جميع عمليات النظام الداخلية والوصول الكامل إلى خدمات التشغيل والسواقات.

-

استخدم تقييم الخطر مع التعليقات ونتائج الفحص كمؤشرات مجتمعة قبل الإنهاء أو الحذف لتقليل مخاطر عدم الاستقرار.

لمن يناسب؟

-

مناسب للمبتدئين عبر توصيات واضحة، ويمنح المحترفين بيانات تفصيلية لاتخاذ قرارات دقيقة بشأن أداء الجهاز وأمنه.

-

إضافة قوية إلى مضاد الفيروسات، لا بديل عنه، لأنه يركز على السلوك الفعلي للعمليات داخل النظام.

كيف يختلف عن مدير المهام التقليدي؟

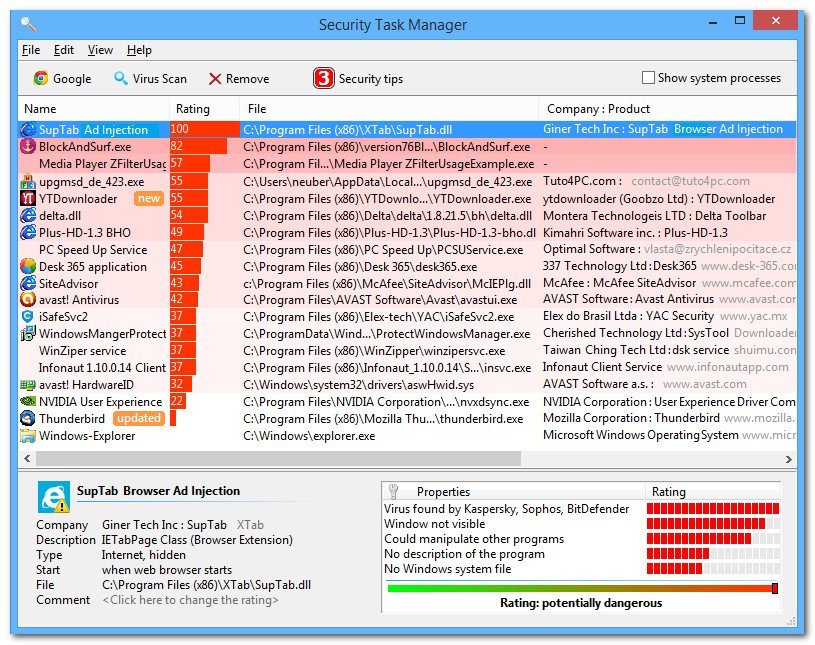

Security Task Manager يختلف جذرياً عن مدير المهام التقليدي في تركيزه على التحليل السلوكي وتقييم مخاطر كل عملية بنظام نقاط، بينما يوفّر مدير مهام ويندوز عرضاً سطحياً للموارد دون تقدير أمني أو كشف للوظائف الخفية.

جوهر الاختلاف

-

-

-

تقييم مخاطر فريد لكل عملية اعتماداً على تحليل السلوك والشفرة وليس تواقيع الفيروسات، مع ترتيب العمليات حسب درجة الخطورة 0–100، وهو غير متاح في مدير المهام الافتراضي.

-

كشف الوظائف الخفية مثل مراقبة لوحة المفاتيح، إشراف/تلاعب المتصفح، وطرق الإقلاع المخفية، مقابل عرض أساسي للاسم والاستهلاك في مدير المهام.

-

-

معلومات أعمق لكل عملية

-

-

-

يعرض الناشر، موقع الويب، مسار الملف الكامل، وصف العملية، نوعها، ورسم استخدام المعالج، إضافة لتعليقات الخبراء والمجتمع ونتائج فحص محركات متعددة.

-

يمكّنك من معرفة المنتج التابع له كل ملف ووقت وطريقة بدء التشغيل، وهي معطيات لا يجمعها مدير المهام بشكل موحّد.

-

-

قدرات أمنية عملية

-

-

-

يوفر حجر/عزل للعمليات المشبوهة وحذف مفاتيح الإقلاع المرتبطة، بجانب توصيات واضحة لاستكشاف الأخطاء والتحسين.

-

يكتشف برمجيات غير معروفة وجذور خفية قد تتخطى مضادّات الفيروسات وإمكانات مدير المهام الاعتيادية.

-

-

ذكاء تحليلي موجه

-

-

-

تحليل موجّه ومدعوم بالذكاء الاصطناعي لرصد المخاطر والأخطاء ومشكلات الأداء مع إرشادات مفهومة للمبتدئين وتفاصيل للمحترفين.

-

يبرز العمليات غير الضرورية التي تُبطئ النظام ويقترح خطوات عملية لتسريع النظام بأمان.

-

-

مقارنة الاستخدام اليومي

-

-

-

مدير مهام ويندوز مناسب للمراقبة السريعة للموارد والإيقاف القسري، لكنه لا يقدّم قياسات خطر أو أسباب اعتبار العملية مشبوهة.

-

Security Task Manager يشرح لماذا صُنّفت العملية عالية المخاطر ويتيح تعديل التقييم المعتمد سياقياً وتقارير مفصلة.

-

-

خلاصة عملية

-

-

إذا كان الهدف تشخيص التهديدات المتخفية وتحديد الأولويات بناءً على المخاطر، فـ Security Task Manager يتفوق بوضوح بفضل تصنيف المخاطر والسياق الأمني الغني.

- إذا كان المطلوب إلقاء نظرة سريعة على الاستهلاك وإنهاء المهام، فيبقى مدير المهام التقليدي كافياً لأعمال المراقبة الأساسية اليومية.

-

المزايا الأساسية: تقييم أمني ذكي، تعليقات الخبراء، وفحص بقاعدة محركات مضادّات الفيروسات

المزايا الأساسية في Security Task Manager تتمحور حول ثلاثة محاور قوية: تقييم أمني ذكي، تعليقات الخبراء والمستخدمين، وفحص معتمد على قاعدة واسعة من محركات مضادّات الفيروسات، ما يمنحك قراراً عملياً ودقيقاً لكل عملية قيد التشغيل في ويندوز.

تقييم أمني ذكي

-

يقدّم تصنيف خطر فريد لكل عملية على سلم نقاط يعتمد على تحليل السلوك والشفرة بدل التواقيع، مع إبراز مؤشرات مثل مراقبة لوحة المفاتيح أو إشراف/تلاعب المتصفح أو بدء التشغيل المخفي.

-

يوضّح لماذا صُنّفت العملية عالية المخاطر عبر قرائن سياقية: الناشر، المسار الكامل، نوع العملية، ومخطط استهلاك المعالج، ما يسهل اتخاذ القرار دون تخمين.

تعليقات الخبراء والمجتمع

-

يعرض تعليقات خبراء ومستخدمين على كل عملية لدعم قرارك بمعلومة اجتماعية/احترافية إضافية، وهي طبقة توثيق لا تتوفر في مدير المهام التقليدي.

-

تساعد الملاحظات المجمّعة في تمييز السلوك الطبيعي من الشاذ، وتقليل احتمالات التصرّف بناءً على إنذارات كاذبة دون تحقق.

فحص بقاعدة محركات مضادّات الفيروسات

-

يتيح فحصاً عبر محركات مضادّات فيروسات رائدة على الإنترنت لرفع الثقة في الحكم النهائي على العملية المشبوهة قبل العزل أو الإنهاء.

-

يكمّل التحليل السلوكي الداخلي بمؤشرات من قواعد بيانات واسعة، ما يجمع بين الكشف السلوكي والمرجعية التوقيعية في قرار واحد متوازن.

قيمة عملية للمستخدم

-

الجمع بين تقييم المخاطر الذكي وتعليقات الخبراء وفحص متعدد المحركات يقلل الأخطاء ويمنح خريطة أولويات واضحة لما يجب إيقافه أو تركه أو وضعه في الحجر.

-

هذه المنهجية تساعد في كشف برمجيات متخفية وجذور خفية قد لا تظهر في مضادّ الفيروسات أو مدير مهام ويندوز، مع خطوات علاج موصى بها.

آلية تقييم المخاطر في Security Task Manager تعتمد على تحليل سلوكي/شفري سياقي بدلاً من التواقيع الثابتة، ما يمكّنه من رصد عمليات خفية وتحديد درجة خطورتها على سلم نقاط قابل للتفسير اعتماداً على قرائن متعددة داخل النظام.

مؤشرات السلوك الخطِر

-

يفتّش عن قدرات وإشارات مثل تسجيل ضغطات المفاتيح، حقن التعليمات في عمليات أخرى، التلاعب بالمتصفح، الاستماع للمنافذ، والبدء التلقائي المخفي، ثم يحوّلها إلى نقاط خطر تُصنّف العملية من منخفضة إلى عالية الخطورة.

-

تُؤخذ خصائص الملف في الحسبان مثل المسار غير المعتاد، غياب التوقيع الرقمي، تاريخ الإنشاء مقارنة بتثبيت النظام، ومحاولات الإخفاء، ما يعزّز الحكم السلوكي بعيداً عن الاعتماد على تعريفات مسبقة.

شرح قابل للتتبع

-

يقدّم لكل عملية أسباب التقييم: ما المؤشرات التي رفعت النقاط، وما العوامل التي خفّضتها (مثل توقيع موثوق أو مطوّر معروف)، لتفادي قرارات عشوائية والحد من الإنذارات الكاذبة.

-

يربط التقييم ببيانات وصفية تفصيلية: الناشر، المسار الكامل، نوع العملية/الخدمة/السائق، وملف التعريف الزمني لاستهلاك المعالج والذاكرة لتكوين صورة سلوكية متماسكة.

تكامل ذكي دون تواقيع

-

بدلاً من انتظار تحديثات تعريفات الفيروسات، يبني قراره على سلوك حاضر داخل الجهاز؛ ويمكن توسيع الثقة عبر فحص سريع لدى محركات متعددة عند الحاجة قبل العزل أو الإنهاء.

-

هذا النهج يساعد في كشف برمجيات متخفية أو غير معروفة التوقيع، مع تقليل الاعتماد على قواعد بيانات خارجية قد تتأخر عن تهديدات يوم الصفر.

تطبيق عملي آمن

-

يُنصح باستخدام التقييم السلوكي مع فحص إضافي وتعليقات الخبراء قبل أي إجراء حاسم، خصوصاً إذا كانت العملية ضمن مسارات نظامية أو تحمل تبعات تشغيلية مهمة.

-

الجمع بين تفسير النقاط والسياق التشغيلي يقلّل خطر إيقاف مكوّن حرج ويزيد دقة الاستجابة للحوادث على أجهزة ويندوز.

SpyProtector هو مكوّن مرافق ضمن حزمة Security Task Manager يعمل كطبقة وقاية استباقية للخصوصية، هدفه تعطيل تقنيات التجسّس الشائعة مثل مراقبة لوحة المفاتيح، مع تقديم تنبيهات عند حدوث تعديلات حساسة في سجلّ ويندوز وبيئات الإقلاع لضمان بقاء النظام تحت السيطرة.

ما الذي يفعله SpyProtector؟

-

يعترض محاولات تسجيل ضغطات المفاتيح أو حقن الكود في العمليات النشطة، ويتيح تعطيل هذه السلوكيات فوراً لتقليل خطر تسريب كلمات المرور والبيانات الحساسة.

-

يراقب نقاطاً حرجة في النظام مثل مفاتيح “Run/RunOnce” وملفات بدء التشغيل والخدمات والإضافات، ويرسل تنبيهات فورية عندما تُضاف قيم جديدة أو تُعدل إدخالات قائمة الإقلاع.

كيف يفيدك عملياً؟

-

يمنحك إنذاراً مبكراً ضد برمجيات التجسّس التي قد تمر أسفل رادار مضادات الفيروسات التقليدية، مع خيارات سريعة للعزل أو الإلغاء الآمن للتغييرات غير المرغوبة.

-

يساعد على الحفاظ على بيئة إقلاع نظيفة عبر رصد محاولات التثبيت الصامت لبرامج غير موثوقة وتقييدها قبل أن تصبح دائمة.

أفضل ممارسات الاستخدام

-

فعّل مراقبة التسجيل في الخلفية وراجع التنبيهات بانتظام، ولا تعتمد على ميزة واحدة فقط؛ اجمع بين التنبيه، تقييم المخاطر للعملية، وفحص عبر عدة محركات قبل اتخاذ إجراء نهائي.

-

عند رصد نشاط يشبه مراقبة لوحة المفاتيح، غيّر كلمات المرور الحساسة بعد العزل مباشرة وتحقق من امتدادات المتصفح وبرامج الإقلاع للتأكد من خلوّ النظام.

كشف البرمجيات المتخفية والجذور الخفية: لماذا يفشل مضاد الفيروسات أحياناً وينجح Security Task Manager؟

Security Task Manager ينجح أحياناً حيث يفشل مضادّ الفيروسات لأن منهجه يرتكز على التحليل السلوكي والسياق التشغيلي للعمليات بدلاً من الاعتماد الأساسي على التواقيع، ما يجعله أفضل في كشف البرمجيات المتخفية والجذور الخفية التي تُخفي نفسها أو تغيّر واجهات النظام لإرباك أدوات الفحص التقليدية.

لماذا قد يفشل مضادّ الفيروسات؟

-

-

-

كثير من الحلول تعتمد على التواقيع أو المطابقة النمطية، ما يُضعف الكشف عن تهديدات يوم الصفر أو العينات غير المعروفة التي تغيّر شفرتها باستمرار لتفادي القواعد المعروفة.

-

الجذور الخفية تعمل على مستوى عميق (نواة/إقلاع) وتتلاعب بالملفات والعمليات واستدعاءات النظام لإخفاء وجودها عن أدوات المستخدم مثل Task Manager وحتى بعض حلول الحماية التي لا تراقب النواة بصرامة.

-

-

أين يتفوّق Security Task Manager؟

-

-

-

يطبّق تقييم مخاطر سلوكي لكل عملية اعتماداً على دلائل مثل تسجيل المفاتيح، الحقن في عمليات أخرى، الإقلاع المخفي، والتلاعب بالمتصفح، ويعرض أسباب التقييم بشكل قابل للتتبّع للمستخدم.

-

يربط المؤشرات الفنية بسياق غني: الناشر، المسار، نوع العملية/الخدمة/السائق، وأنماط استهلاك الموارد، ما يكشف التناقضات حتى لو حاولت العملية الظهور بمظهر نظامي شرعي.

-

-

التعامل مع التخفّي والجذور الخفية

-

-

-

حتى إذا أخفت البرمجية نفسها عن القوائم، تبقى بصماتها السلوكية واضحة عبر الحقن، الاتصالات غير المعتادة، أو تغييرات السجل والإقلاع، وهي إشارات يبرزها Security Task Manager لتوجيه العزل أو الإنهاء.

-

يمكن تعزيز الحكم السلوكي بفحص متعدد المحركات وملاحظات الخبراء، ما يجمع بين الرؤية السلوكية والمراجع الخارجية قبل اتخاذ إجراء حساس ضد عمليات قد تكون كامنة بامتيازات عالية.

-

-

خلاصة عملية

-

-

مضادّات الفيروسات ممتازة في إيقاف التهديدات المعروفة ومراقبة النواة في المنتجات المتقدمة، لكنها قد تتأخر أمام سلالات مجهولة ومتخفية؛ في المقابل، تقييم المخاطر السلوكي في Security Task Manager يكشف الشذوذ التشغيلي حتى دون تواقيع، مانحاً إنذاراً مبكراً وقراراً مفسَّراً.

- الاعتماد على كلا النهجين معاً يوفّر أفضل تغطية: توقيعات/نواة لمطاردة الجذور الخفية العميقة، وتحليل سلوكي لتحديد العمليات المشبوهة يومياً في بيئة ويندوز بسرعة ووضوح.

-

دليل الاستخدام خطوة بخطوة: من فرز العمليات حتى العزل والحجر الآمن للتهديدات

إليك دليل استخدام خطوة بخطوة في Security Task Manager يبدأ من فرز العمليات وينتهي بالعزل والحجر الآمن، مع نقاط تحذير عملية لتفادي عدم الاستقرار:

1) التحضير والفرز

-

شغّل البرنامج كمسؤول لضمان رؤية جميع العمليات والخدمات والسواقات، ثم اعرض الأعمدة المهمة مثل التقييم، الاسم، الناشر، PID، الذاكرة، وزمن التشغيل.

-

فرز حسب درجة المخاطر لتظهر العمليات الأعلى خطراً أولاً، أو حسب الناشر/المسار لاكتشاف العناصر غير الموقعة أو المسارات غير المعتادة.

2) الفحص السياقي للعمليات

-

انقر على العملية لمراجعة التفاصيل: الوصف، المسار الكامل، الناشر، نوع العملية، ومخطط استخدام المعالج، وابحث عن مؤشرات سلوكية كالتسجيل المفاتيح أو الحقن أو بدء التشغيل المخفي.

-

استخدم زر Google/صفحة المعلومات لقراءة تعليقات المستخدمين والخبراء وجمع مرجعية إضافية قبل اتخاذ قرار حاسم.

3) التحقق المتقاطع قبل الإجراء

-

إذا كانت العملية مشبوهة، استخدم الفحص عبر محرّكات مضادّات الفيروسات المتاحة من الواجهة كخطوة داعمة لقرار العزل أو الإنهاء، مع الانتباه لاحتمالات نتائج إيجابية/سلبية كاذبة.

-

قيّم عوامل الثقة: توقيع رقمي صحيح، ناشر معروف، أو موقع نظامي قد يخفض درجة الخطر ويستدعي الحذر قبل الإنهاء.

4) إنهاء اختباري آمن

-

من قائمة Remove اختر End process لإيقافها مؤقتاً ومراقبة استقرار النظام؛ إذا ظل النظام مستقراً ولم تُكسر وظائف ضرورية، تقدم للخطوة التالية.

-

احفظ المستندات المفتوحة قبل الإنهاء، فإيقاف عمليات حرجة قد يسبب تعطل تطبيقات أو حتى النظام في حالات نادرة.

5) النقل إلى الحجر Quarantine

-

إذا تأكد الاشتباه، اختر Move file to quarantine من مربع Remove لنقل الملف إلى مجلد العزل مع إعادة تسميته وعزله وإزالة مفاتيح الإقلاع المرتبطة من السجل حتى لا يعاود التشغيل.

-

يسجّل البرنامج التغييرات بحيث يمكن التراجع لاحقاً، ما يجعل الحجر خياراً آمناً مقارنة بالحذف النهائي المباشر.

6) إدارة مجلد الحجر واستعادة العناصر

-

افتح مجلد الحجر عبر زر Quarantine في شريط الأدوات لمراجعة العناصر المعزولة مع إمكانية الاستعادة الكاملة عند الحاجة.

-

للاستعادة: افتح مجلد الحجر، حدد العملية، ثم انقر Restore لاسترجاع الملف وإرجاع مفاتيح الإقلاع المرتبطة إذا لزم الأمر.

7) التوثيق والتصدير

-

استخدم التصدير من قائمة File لحفظ قائمة العمليات قبل وبعد المعالجة، ما يفيد في المراجعة الفنية أو المقارنة بمرور الوقت.

-

سجّل أسباب القرار لكل عملية (المسار، الناشر، المؤشرات السلوكية، نتيجة الفحص) لضمان شفافية التتبّع لاحقاً.

8) نصائح الاستقرار والأمان

-

يُنصح بالبدء بإنهاء العملية ثم الحجر بعد إعادة تشغيل ناجحة لتقليل خطر انقطاع الخدمات الحرجة، خصوصاً في بيئات عمل إنتاجية.

-

أنشئ نقطة استعادة ويندوز من مربع Remove قبل الإجراءات الحساسة لتسهيل الرجوع عند الحاجة، خاصة عند التعامل مع عمليات ذات امتيازات عالية.

9) ماذا تفعل بعد العزل؟

-

راقب المؤشرات: تحسّن الأداء، اختفاء النوافذ المنبثقة أو الاتصالات الغريبة، واستقرار النظام؛ إن ظهرت آثار جانبية، فكّر في الاستعادة أو استبدال البرنامج المشمول بعنصر آمن.

-

غيّر كلمات المرور الحساسة إذا كانت المؤشرات توحي بنشاط تسجيل مفاتيح، وتحقق من إضافات المتصفح وبرامج الإقلاع.

10) ملاحظات مهمة

-

الحجر يعمل مثل “سلة محذوفات” آمنة: الملف يُنقل لمجلد معزول ويُعاد تسميته، ويُحظر تشغيله حتى عند الإقلاع، ويمكن استرداده لاحقاً بسهولة.

-

في حالات الشبكات/الإدارة المركزية، راجع دليل Network Security Task Manager لسياسات العزل، والجدولة، وآليات الاستعادة على عدة أجهزة إن لزم الأمر.

فيما يلي ثلاث سيناريوهات عملية مع خطوات واضحة داخل Security Task Manager لتتبّع الإبطاء، إزالة ملحقات متصفح خبيثة، وضبط برامج الإقلاع بأمان:

تتبّع عمليات تُبطئ الجهاز

-

فرز العمليات حسب درجة المخاطر ثم راقب مخطط استخدام المعالج والذاكرة لكل عملية لتحديد العناصر التي تستهلك الموارد بشكل غير طبيعي وتتظاهر كعمليات نظامية.

-

افتح تفاصيل العملية للتحقق من الناشر والمسار والأوصاف؛ العمليات غير الموقّعة أو ذات مسارات غير معتادة مع نشاط مرتفع تُقيَّم أولاً لإنهائها مؤقتاً ثم مراقبة الاستقرار والأداء.

إزالة ملحقات المتصفح الخبيثة

-

ابحث عن عمليات أو خدمات مرتبطة بالمتصفح مع تقييم مخاطر مرتفع أو سلوك حقن/مراقبة؛ غالباً تكشف المؤشرات تغييرات في الإقلاع أو عناصر إضافية تُطلق مع بدء المتصفح.

-

أنهِ العملية المشبوهة مؤقتاً، ثم استخدم الحجر لنقل ملف الملحق/الخدمة إلى العزل، وتحقق من مفاتيح بدء التشغيل التي قد تعيد تحميل الملحق عند تسجيل الدخول قبل استكمال التنظيف.

ضبط برامج الإقلاع

-

افتح المؤشرات المتعلقة بالإقلاع ضمن تفاصيل العملية أو عبر SpyProtector لمراجعة مفاتيح Run/RunOnce ومجلد Startup وإدخالات Winlogon الشائعة للاستماتة.

-

احذف أو عطّل القيم غير المعروفة ذات التسمية المموّهة، مع ملاحظة أن مفاتيح Run وStartup تُستخدم بكثرة لتثبيت الاستمرارية من قبل برمجيات خبيثة، لذلك يُفضَّل الحجر أولاً ثم إعادة التشغيل للتحقق من الاستقرار.

نصائح تنفيذية سريعة

-

اتبع نهج “إنهاء ثم حجر”: أوقف العملية، راقب، ثم انقل الملف للعزل إذا ثبت الاشتباه، مع الاحتفاظ بإمكانية الاستعادة عند الحاجة.

-

راجع قواعد الإقلاع الحرجة مثل Run/RunOnce ومجلد Startup بانتظام لأنها من أكثر تقنيات الاستمرارية شيوعاً لدى المهاجمين وفق تصنيف MITRE ATT&CK.

هذه الخطوات تجمع بين تقييم المخاطر السلوكي داخل Security Task Manager ومراجعة نقاط الاستمرارية المعروفة في ويندوز، ما يمنحك تشخيصاً أسرع وإجراءات علاج دقيقة دون كسر استقرار النظام.

لمن هذا البرنامج؟

هذا البرنامج مناسب لفئتين أساسيتين: مستخدمون مبتدئون بحاجة لتوصيات واضحة قابلة للتنفيذ، ومحترفون يحتاجون رؤى تقنية عميقة ودقيقة حول كل عملية في النظام.

للمستخدمين المبتدئين

-

واجهة مبسطة مع تقييم خطر جاهز لكل عملية وتعليقات خبراء ومستخدمين، ما يمنح إرشادات فورية حول ما إذا كان ينبغي الإنهاء أو الإبقاء أو النقل للحجر دون خوض تفاصيل تقنية معقدة.

-

توصيات تحليلية مدعومة بذكاء اصطناعي تشرح ما الذي يبطّئ الجهاز وكيفية تسريعه بأمان، إضافة إلى فحص سريع عبر قواعد محركات مكافحة الفيروسات لزيادة الثقة قبل اتخاذ إجراء.

للمحترفين والخبراء

-

رؤية سلوكية معمّقة تتضمن تحليل الشيفرة والمؤشرات الخفية مثل مراقبة لوحة المفاتيح وملحقات المتصفح وطرق الإقلاع، مع تفاصيل الناشر، المسار، ونوع العملية وخريطة استهلاك المعالج.

-

أدوات احترافية مثل الحجر الآمن، مراجعة مفاتيح الإقلاع Run/Startup، وفحص عبر محركات متعددة، بالإضافة إلى لقطات توضح تدفقات العمل والتحليل، ما يسهّل التتبع والتوثيق.

قيمة مشتركة للفريقين

-

يميّز العمليات غير الضرورية أو ذات المخاطر ويوضح سبب التقييم، ما يتيح قراراً مفسّراً يقلل الإنذارات الكاذبة ويزيد الأمان والأداء اليومي.

-

يجمع بين التحليل السلوكي وتحقق خارجي من قواعد مضادّات الفيروسات، ليقدّم تغطية متوازنة تفيد المبتدئ في اتخاذ قرار سريع، وتزوّد الخبير بقرائن كافية للتشخيص المتقدم.

تحميل موفق للجميع

انتهى الموضوع

تابع أحدث و أفضل البرامج من قسم البرامج من هنا

كما يمكنك متابعتنا على صفحة فارس الاسطوانات على الفيسبوك

ويمكنك الإنضمام لجروب فارس الإسطوانات على الفيسبوك .

مع تحيات موقع فارس الاسطوانات