تحميل برنامج Application Blocker | لحظر فتح اى برنامج او تطبيق على الويندوز

برنامج Application Blocker هو أداة قوية للتحكم الكامل في التطبيقات المثبتة على جهازك، حيث يسمح لك بحظر البرامج غير المرغوب فيها بسهولة وحماية خصوصيتك من الاستخدام غير المصرح به. سواء كنت ترغب في تحديد وصول الأطفال لبعض التطبيقات أو منع المستخدمين الآخرين من تشغيل برامج معينة، فإن هذا البرنامج يوفر لك حلاً فعالًا وسريعًا.

ما هو برنامج Application Blocker وكيف يعمل؟

برنامج Application Blocker هو أداة برمجية تُستخدم لحظر تشغيل تطبيقات محددة على النظام لمنع الوصول غير المصرّح به، تقليل المشتتات، ورفع مستوى الأمان والإنتاجية عبر سياسات قائمة المنع والسماح وجداول زمنية للحجب وفق قواعد مرنة مثل اسم الملف التنفيذي، الناشر الموقّع، المسار، أو التجزئة الرقمية للملف لضمان دقة التحكّم ومنع التحايل.

كيف يعمل؟

-

يعتمد على إنشاء قواعد تمنع تشغيل تطبيقات محددة أو تسمح فقط لتطبيقات موثوقة، وذلك عبر آليات مثل حجب معرف الحِزمة أو الملف التنفيذي، والتحقق من توقيع الناشر لضمان شرعية البرامج المسموح بها.

-

يوفّر جداول حجب قابلة للتخصيص لتفعيل المنع تلقائياً خلال أوقات العمل أو الدراسة، مع أوضاع صارمة تمنع تعطيل الحظر أثناء فترات التركيز.

-

يتضمن قوائم سماح للسماح لتطبيقات أساسية فقط بالعمل، كما يقدم حدود استخدام مثل عدد مرات الفتح أو مدة الجلسة لكل تطبيق للحد من الإدمان الرقمي.

-

يعرض تقارير وتحليلات لوقت الشاشة وسلوك الاستخدام لمتابعة الالتزام وتعديل السياسات بمرور الوقت، ما يساعد على تحسين الإنتاجية وتقليل التشتت.

أين يفيد استخدامه؟

-

للأفراد: الحد من تطبيقات التواصل والألعاب خلال العمل والدراسة، وخفض الإشعارات والمشتتات وفق جداول ذكية.

-

للمؤسسات والمدارس: فرض سياسات منع تشغيل تطبيقات غير مصرح بها ورفع الامتثال، بالاعتماد على قوائم سماح ومنع محكومة.

أهمية حظر التطبيقات لحماية الخصوصية والأمان الرقمي

حظر التطبيقات يعد طبقة أساسية لتعزيز الخصوصية والأمان الرقمي لأنه يقلل سطح الهجوم، يمنع تنفيذ البرمجيات غير المصرح بها، ويضبط الامتثال وسياسات الاستخدام، مع أثرٍ إيجابي على الإنتاجية وتقليل المشتتات الرقمية.

تقليل سطح الهجوم

-

السماح فقط للتطبيقات الموثوقة بالعمل يوقف البرمجيات الخبيثة وعمليات الاستغلال لأنها ببساطة تُمنع من التنفيذ ضمن نموذج المنع الافتراضي Allowlisting.

-

حجب الفئات عالية الخطورة مثل أدوات الوصول عن بُعد وملفات المشاركة يقلص القنوات التي يستغلها المهاجمون للتسلل أو تسريب البيانات.

حماية الخصوصية ومنع تسريب البيانات

-

التحكم في التطبيقات يمنع برامج مشاركة الملفات أو الأدوات غير المُدارة من الوصول إلى البيانات الحساسة أو نقلها خارج الشبكة، ما يدعم السرية وتقليل مخاطر الخروقات.

-

سياسات السماح/المنع المدارة مركزياً تساعد على تلبية متطلبات الامتثال في البيئات المُنظَّمة عبر ضبط ما يمكن تثبيته وتشغيله.

مكافحة البرمجيات الخبيثة والتهديدات المتقدمة

-

النموذج القائم على القوائم البيضاء يوقف برمجيات يوم الصفر لأن أي حمولة غير مُعتمدة تُمنع تلقائياً حتى بدون تواقيع كشف تقليدية.

-

الجمع بين السماح والمنع والضبط على طبقة DNS يوفّر دفاعاً متعدد الطبقات يواجه المخاطر المعروفة والناشئة.

تحسين الإنتاجية وتقليل المشتتات

-

حظر تطبيقات التواصل والترفيه أثناء أوقات العمل يرفع التركيز ويمنع إدمان التحقق المتكرر، مع دلائل على تحسن ملموس في الكفاءة والانتباه.

-

جداول الحجب والأوضاع الصارمة تمنع تجاوز القيود أو تعطيلها أثناء جلسات التركيز والعمل العميق.

إدارة تقنية أبسط وتكاليف دعم أقل

-

تقليل التطبيقات غير الضرورية يخفف عبء التصحيحات والمتابعة، ويقلص أعطال التوافق وتذاكر الدعم الناتجة عن برمجيات غير مُدارة.

-

الرؤية في محاولات تشغيل التطبيقات تكشف “تقنيات ظل” وتساعد في ضبط السياسات على أساس سلوك الاستخدام الفعلي.

نصائح تطبيقية سريعة

-

ابدأ بسياسة سماح لتطبيقات الأعمال الأساسية، وأضف قوائم منع للفئات عالية الخطورة مثل RDP وP2P وأدوات النسخ السحابي غير المعتمدة.

-

استخدم جداول زمنية وأوضاع صارمة لمنع التعطيل أثناء العمل، مع تقارير استخدام لتعديل السياسة دورياً.

المميزات الرئيسية التي تجعل Application Blocker الخيار الأفضل

هذه هي أهم المميزات التي تجعل Application Blocker خياراً قوياً ومفضلاً للتحكم في تشغيل التطبيقات وحماية الخصوصية والإنتاجية:

نموذج المنع الافتراضي

-

يعمل بسياسة السماح فقط للتطبيقات المعتمدة، ما يمنع أي برنامج غير مُدرج من التنفيذ تلقائياً ويقلّل سطح الهجوم بشكل جذري.

قواعد تحكّم متعددة المستويات

-

يدعم إنشاء قواعد دقيقة بالاعتماد على التجزئة hash، توقيع الناشر Publisher، المسار والاسم، أو السمات، لاختيار التوازن بين القوة وسهولة الإدارة.

-

تتيح قواعد الناشر إدارة أسهل من التجزئة مع أمان أعلى من مسار الملف، خصوصاً للتعامل مع تحديثات الإصدارات.

سياسات زمنية وأوضاع صارمة

-

يوفر سياسات مبنية على الوقت لتمكين الوصول مؤقتاً وإغلاقه تلقائياً، إلى جانب وضع صارم يمنع تجاوز القيود أثناء فترات التركيز أو الامتثال.

إدارة مركزية وتقارير ثرية

-

لوحة تحكم مركزية لسياسات السماح/المنع، مع تسجيل محاولات التشغيل، مراقبة حية، وتقارير امتثال تساعد على الضبط السريع للسياسات.

-

إمكانات الاستثناء المؤقت وOTP لتجاوز مُتحكَّم يضمن استمرارية العمل دون التضحية بالأمان.

نشر تدريجي بنمط التدقيق ثم الإنفاذ

-

يدعم وضع التدقيق لبناء خط أساس آمن دون تعطيل، ثم التحويل لنمط الإنفاذ عند الجاهزية، ما يقلل مخاطر حجب تطبيقات شرعية.

توافق واسع وتكامل مؤسسي

-

يغطي التنفيذ القابل للتشغيل والمكتبات والمثبّتات والسكريبتات عبر أنظمة متعددة، مع سياسات شبيهة بالجدار الناري لتقييد السلوك بدقة.

أتمتة تحديثات الثقة

-

إضافة تلقائية لتجزئات جديدة عند تحديثات الأنظمة والتطبيقات، لمنع انكسار العمل بعد التحديث مع الحفاظ على المنع للتغييرات غير الموثوقة.

تحسين الإنتاجية وتقليل المشتتات

-

أدوات الحجب السريع والجداول الذكية والتحليلات تُقلّل وقت الشاشة غير المنتج، وتمنح تصنيفاً للتطبيقات وتحديد حدود فتح/مدة الاستخدام.

مقارنة السماح مقابل المنع

-

الجمع الذكي بين Allowlisting وBlocklisting يمنح مرونة أعلى: السماح للتطبيقات المعتمدة أساساً، مع منع فئات خطرة أو غير مرغوبة عند الحاجة.

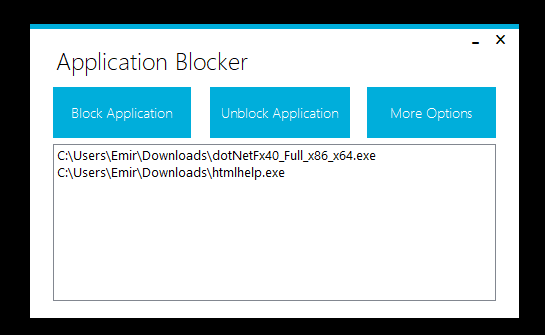

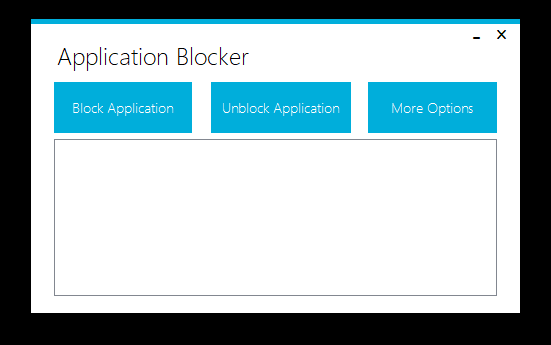

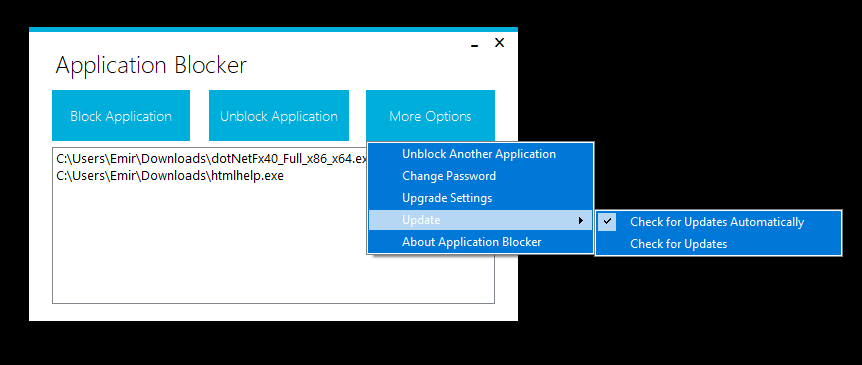

كيفية تثبيت واستخدام برنامج Application Blocker خطوة بخطوة

سنمشي معاً بخطوات واضحة: أولاً التثبيت والإعداد الأولي، ثم إنشاء قواعد الحظر والسماح، وأخيراً الاختبار واستكشاف الأخطاء بسرعة. بعد كل جزء، سأطرح سؤالاً صغيراً لتتأكد من الفهم.

1) التحضير قبل التثبيت

-

حدّد هدفك: منع تطبيقات مشتتة؟ أم تطبيقات غير مُصرّح بها؟ كتابة هذا الهدف سيساعدك في اختيار نوع القواعد لاحقاً.

-

امتيازات المدير: أغلب أدوات الحظر تحتاج تشغيل بصلاحيات المسؤول لضمان الفاعلية، خصوصاً مع تطبيقات النظام.

سؤال تأكيد: هل ستستخدمه لحجب تطبيقات ترفيه أم لتقييد تطبيقات العمل غير المعتمدة؟

2) التثبيت والإعداد الأولي

-

نزّل مُثبّت الأداة (أو جهّز أداة مضمنة في ويندوز مثل AppLocker إن كنت على إصدارات Windows المدعومة للمؤسسات).

-

ثبّت التطبيق بالطريقة الاعتيادية ثم افتحه كمسؤول.

-

فعّل حماية الإعدادات بكلمة مرور لمنع تعطيل الأداة دون إذنك.

معلومة: إذا استخدمت AppLocker في Windows، انتقل إلى Local Security Policy > Application Control Policies > AppLocker، ثم فعّل وضع Enforce أو ابدأ بـ Audit لمراقبة ما سيُحجب قبل التطبيق الصارم.

سؤال سريع: هل تفضّل البدء بوضع “تدقيق” يومين قبل التحويل إلى “إنفاذ”؟

3) إنشاء قواعد الحظر والسماح (القلب النابض)

اختر نوع القاعدة الأنسب:

-

حسب الناشر (Publisher): مرن مع التحديثات، مناسب للتطبيقات الموقّعة.

-

حسب التجزئة (Hash): أقوى ضد التحايل، لكنه يحتاج تحديثاً بعد كل إصدار جديد.

-

حسب المسار/الاسم: سهل، لكنه أضعف أمنياً إذا أمكن تغيير المسار.

مثال عملي في AppLocker (ويندوز):

-

Application Control Policies > AppLocker > Executable Rules > Create New Rule > اختر Action = Deny، وحدّد Condition = Publisher/Path/Hash، ثم حدّد التطبيق المستهدف وطبّق القاعدة.

نصيحة: ابدأ بقائمة السماح للتطبيقات المعتمدة، ثم أضف قواعد منع للفئات الخطِرة (سكربتات، مثبّتات، أدوات إدارة عن بُعد). بإمكانك أيضاً توليد قواعد لتطبيقات Microsoft Store “Packaged apps” تلقائياً للتحكم فيها بسهولة.

سؤال تحقق: أي شرط ستعتمد أولاً—الناشر أم التجزئة؟ ولماذا؟

4) الجداول الزمنية ووضع التركيز

-

أنشئ جداول زمنية لحجب تطبيقات التشتت خلال ساعات العمل/الدراسة.

-

فعّل “الوضع الصارم” لمنع إيقاف الحظر أثناء الجلسات المركّزة. هذا الأسلوب شائع في أدوات الإنتاجية ويمنع التحايل حتى انتهاء الجلسة.

اختيارك الآن: هل تريد حجباً دائماً لبعض التطبيقات، أم حجباً مجدوَلاً فقط خلال أوقات محددة؟

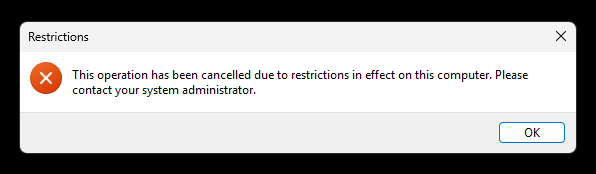

5) اختبار السياسة قبل التعميم

-

جرّب فتح تطبيقات محظورة وتأكد أن الرسالة تظهر وأن التشغيل مُنع.

-

راجع السجلات/التقارير لمعرفة محاولات التشغيل الفاشلة، واضبط القواعد عند الضرورة.

-

إن ظهرت تطبيقات لم تُحجب كما يجب، شغّل الأداة كمسؤول، أو بدّل نوع القاعدة (من مسار إلى ناشر/تجزئة).

سؤال قصير: بعد الاختبار، هل احتجت استثناء تطبيق معيّن؟ إن نعم، أضِفه إلى قائمة السماح وحدّد نطاقه بدقة.

6) نصائح أمان متقدّمة (اختياري)

-

ابدأ بـ Audit Only في AppLocker لبناء خط الأساس دون تعطيل الأعمال، ثم انتقل إلى Enforce تدريجياً.

-

احجب أدوات قد تتجاوز سياسات التحكم بالتطبيقات إن لم تكن مطلوبة (مثل بعض أدوات السكربت/البناء)، وفق إرشادات مايكروسوفت.

-

للبيئات المؤسسية: فعّل الإدارة المركزية عبر نهج المجموعة/إدارة الأجهزة لسرعة النشر.

مراجعة خاطفة

-

ثبّت وافتح كمسؤول، ابدأ بتدقيق ثم إنفاذ، استخدم قواعد ناشر/تجزئة، أضف جداول زمنية ووضع صارم، واختبر وسجّل وعدّل.

استخدامات البرنامج في المنازل، المدارس، والشركات

الاستخدامات تتنوع بحسب البيئة، لكن الهدف المشترك هو ضبط الوصول، حماية البيانات، وتقليل المشتتات مع امتثال أسهل. فيما يلي أمثلة عملية للمنازل، المدارس، والشركات:

في المنازل

-

رقابة أبوية ذكية: حظر تطبيقات غير مناسبة أو عالية الإدمان، وضبط أوقات الاستخدام والنوم، مع جداول زمنية تُغلق التطبيقات أثناء الدراسة أو الليل.

-

عادات رقمية صحية: تحديد حدود وقت الشاشة وتقليل التشتيت من الشبكات الاجتماعية والألعاب لرفع التركيز وجودة النوم.

-

أمان العائلة: منع تثبيت تطبيقات مجهولة المصدر وتقليل التعرض للمحتوى المؤذي والتنمر الإلكتروني عبر سياسات حظر وإشعارات للوالدين.

في المدارس

-

تركيز أثناء الحصص: تمكين المعلّم من حظر تطبيقات محددة على أجهزة الطلاب خلال وقت الدرس للحفاظ على الانتباه.

-

إدارة أسطول الأجهزة: تطبيق سياسات على دفعات عبر MDM لحجب فئات تطبيقات وأذونات معيّنة باختلاف الصفوف والسياقات التعليمية.

-

حماية الموارد والامتثال: تقليل “تقنيات الظل” وتحديد الوصول للتطبيقات التعليمية المعتمدة فقط، مع تقارير تُظهر محاولات تشغيل غير مصرح بها.

في الشركات

-

خفض سطح الهجوم: منع أدوات عالية المخاطر مثل P2P والوصول عن بُعد، والتطبيق فقط على برامج العمل المعتمدة لتقوية الوضع الأمني.

-

الامتثال وتدقيق الاستخدام: فرض سياسات تشغيل تطبيقات متوافقة مع الأطر التنظيمية وتوفير سجلات ورصد فوري لمحاولات تشغيل غير مصرّح بها.

-

إنتاجية وإدارة الموارد: حجب تطبيقات ترفيهية على أجهزة العمل لتقليل المشتتات واستهلاك الموارد، وتحسين أداء الأنظمة والدعم الفني.

نصيحة تنفيذية سريعة

-

المنازل: ابدأ بملفات تعريف عمرية وحدود وقت شاشة، وجداول للنوم والدراسة.

-

المدارس: استخدم MDM لضبط سياسات مجدوَلة حسب الحصة والمادة، مع قوائم سماح للتطبيقات التعليمية فقط.

-

الشركات: اعتمد Allowlisting للتطبيقات الأساسية مع حجب فئات مرتفعة الخطورة وتقارير مركزية لاكتشاف “الظلّية”.

الفرق بين Application Blocker وبرامج الرقابة الأبوية الأخرى

الاختلاف الجوهري أن Application Blocker يركز على ضبط تشغيل التطبيقات من منظور أمني وتحكمي (Allowlisting/Blocklisting)، بينما برامج الرقابة الأبوية تركز على سلامة الأطفال وتجربة الأسرة عبر التتبع والمراقبة والمحتوى المناسب للعمر. التالي يوضح الفروقات المحورية:

الهدف والاستخدام

-

Application Blocker: يطبّق نموذج المنع الافتراضي للسماح فقط للتطبيقات الموثوقة وتقليل سطح الهجوم وفق مبادئ Zero Trust.

-

الرقابة الأبوية: تُدار لحماية الأطفال عبر إدارة وقت الشاشة، تصفية الويب، مراقبة الرسائل/النشاط، وتتبع الموقع الجغرافي.

نطاق الميزات

-

Application Blocker: قواعد اعتماد على الناشر، التجزئة، المسار، ووضع التدقيق/الإنفاذ، مع إدارة مركزية وتقارير امتثال.

-

الرقابة الأبوية: حدود زمنية للتطبيقات، تصفية المحتوى، مراقبة وسائل التواصل، تتبع الموقع وجيوبحث، وأجهزة/خدمات مكمّلة مثل هواتف أو راوترات مخصصة.

مستوى الرقابة والمراقبة

-

Application Blocker: رقابة تقنية على التنفيذ فقط، عادة بلا مراقبة سلوكية عميقة أو تتبع موقع؛ مناسب للأمن والإنتاجية.

-

الرقابة الأبوية: تتضمن مراقبة رسائل ومنصات اجتماعية بتنبيهات مبنية على الذكاء الاصطناعي لمخاطر مثل التنمّر أو محتوى غير لائق.

البيئات المستهدفة

-

Application Blocker: بيئات عمل وشبكات مدرسية أو منزلية تتطلب تحكماً دقيقاً في التشغيل وامتثالاً تنظيمياً.

-

الرقابة الأبوية: أجهزة الأطفال عبر iOS/Android وميزات أصلية مثل Screen Time وFamily Link، مع تطبيقات طرف ثالث لتعميق التحكم.

المنهجية الأمنية

-

Application Blocker: Allowlisting أعلى أماناً من Blocklisting ويوصى به لمواءمة Zero Trust ومنع يوم الصفر.

-

الرقابة الأبوية: توازن بين الحجب والإرشاد مع أدوات مناسبة للعمر، وأحياناً قيود في الميزات بحسب المنصة.

متى تختار كلاً منهما؟

-

اختر Application Blocker عندما يكون الهدف هو منع أي تطبيق غير معتمد وتشديد الوضع الأمني والإنتاجية على أجهزة العمل أو الدراسة.

-

اختر الرقابة الأبوية عندما تحتاج لإدارة شمولية لسلوك الاستخدام العائلي تشمل المحتوى، الرسائل، والموقع، مع جداول وروتينات يومية.

كيف يساعدك البرنامج على تحسين إنتاجيتك ومنع التشتت؟

يساعد Application Blocker على تحسين الإنتاجية ومنع التشتت عبر إنشاء بيئة عمل خالية من الملهيات، بفضل جداول الحجب، الأوضاع الصارمة، وتحليلات الاستخدام التي تقلل التحقق العشوائي وتُحسن وقت التركيز والالتزام.

جداول الحجب الذكية

-

تسمح ببرمجة فترات عمل/دراسة يُمنع خلالها الوصول لتطبيقات ومواقع مشتتة، بما في ذلك الحجب حسب الوقت أو الموقع أو حدود الاستخدام اليومية.

-

تُفعل تلقائياً في الخلفية، ما يُقلل الاعتماد على الإرادة اللحظية ويضمن روتيناً ثابتاً للتركيز دون تدخل يدوي.

الوضع الصارم ومنع التحايل

-

يفرض قيوداً لا يمكن تعطيلها بسهولة أثناء الجلسات، فيمنع إيقاف التطبيق أو إلغاء الجلسة بشكل اندفاعي ويحافظ على الانضباط الرقمي.

-

يُعد الميزة المفضلة لدى المستخدمين الباحثين عن التزام أعلى، مع رضا مرتفع لمن يعتمدونه في جلسات العمل المركّزة.

تتبع الوقت والتحليلات

-

يعرض وقت التركيز، أكثر التطبيقات تشتيتاً، ومعدلات الالتزام بالجدول لمساعدتك على تعديل السياسة وتحسين العادات أسبوعياً.

-

يمنح وعيًا سلوكيًا بالأنماط المضيعة للوقت، ما يدعم قرارات دقيقة للتقليل التدريجي من المشتتات الأكثر تأثيراً.

أثر مثبت على الإنتاجية

-

مستخدمون أفادوا بتحسن كبير في الإنتاجية وتقليل التوتر بعد اعتماد الجداول والوضع الصارم وحدود الفتح، مع تقارير عن استعادة ساعات يومياً من الشبكات الاجتماعية.

-

قوائم الحجب والتشغيل التلقائي في جلسات التركيز تجعل الانغماس في المهام العميقة أسهل، وتحد من تبديل السياق الذي يستهلك الوقت والذهن.

نصيحة عملية

-

أنشئ ملفيْن: جلسة عمل 90 دقيقة مع وضع صارم وحجب شامل للتواصل الاجتماعي والأخبار، وجلسة مراجعة بريد 20 دقيقة مرتين يومياً، مع مراجعة أسبوعية لتقارير الاستخدام وضبط القوائم وفق أكثر المشتتات تأثيراً.

إعدادات متقدمة لإدارة التطبيقات المحظورة بكفاءة

إليك إعدادات متقدمة وعملية تساعدك على إدارة التطبيقات المحظورة بكفاءة عالية، مع التركيز على الدقة، سهولة الصيانة، وتخفيف التعطيل غير المقصود:

اختر أنواع القواعد الصحيحة

-

استخدم قواعد الناشر للمشغّلات الموقّعة لتجاوز عبء تحديث القواعد بعد كل إصدار، فهي مرنة وآمنة أكثر من المسار خاصةً مع التحديثات المتكررة.

-

خصّص قواعد التجزئة للتطبيقات غير الموقّعة أو عندما تريد تقييد إصدار محدّد بمنتهى الدقّة، مع الانتباه لحاجة تحديث التجزئة بعد كل ترقية.

-

تجنّب الاعتماد على المسار في مواقع قابلة للكتابة من المستخدمين، وفعّل مجموعات القواعد للتنفيذات، DLLs، والـ Packaged apps بحسب الحاجة.

ابدأ بـ Audit وثبّت السياسة تدريجياً

-

فعّل وضع التدقيق أولاً لبناء خط أساس دون تعطيل، راقب السجلات وقلّص الضجيج بالتركيز على مجموعات مستخدمين/أجهزة محدّدة، ثم حوّل إلى الإنفاذ على دفعات.

-

حلّل أحداث AppLocker/WDAC في Event Viewer بمرشحات مخصصة، ولا تنتقل للإنفاذ قبل معالجة الاستثناءات الضرورية.

صمّم سياسة هرمية ذات أولوية واضحة

-

أنشئ قواعد افتراضية للسماح بملفات ويندوز والبرامج الأساسية، ثم أضف طبقات منع للفئات عالية الخطورة، واضبط ترتيب القواعد لتجنّب التعارضات.

-

عند التعارض بين السماح والمنع، التزم بأولوية متّسقة وموثّقة، وجرّبها في بيئة اختبار قبل التعميم.

استثناءات مضبوطة بأقل قدر ممكن

-

استخدم الاستثناءات ضمن القاعدة نفسها بدل إنشاء قواعد متعارضة، وحدّد النطاق بالمجلد/الناشر/التجزئة بدقة للحد من التوسّع غير المقصود.

-

أنشئ مجموعات أمان/مستخدمين للاستثناءات المؤقتة، مع انتهاء صلاحية أو مراجعة دورية، لتفادي تراكم الاستثناءات القديمة.

تمكين مجموعات القواعد المتقدمة

-

فعّل Rule Collection للـ DLLs عند الحاجة لمنع تحميل المكتبات غير الموثوقة، وغطِّ السكربتات والمثبّتات لأنها مسارات شائعة للتجاوز.

-

استخدم المعالج التلقائي لتوليد قواعد من جهاز مرجعي ثم نقّح الناتج يدوياً لإزالة السماحات الزائدة قبل النشر.

وضع صارم وجداول لا تُخترق

-

في سيناريوهات الإنتاجية، فعّل الوضع الصارم الذي يقفل إعدادات الجداول والحجب ويمنع تجاوز القيود أثناء جلسات التركيز، مع خيارات PIN/موافقة طرف ثالث أو مؤقّت تهدئة.

-

اربط الوضع الصارم بجدول نشِط تلقائياً لضمان عدم تعطيله خلال ساعات العمل/الدراسة.

المراقبة والتحسين المستمر

-

اجمع تقارير محاولات التشغيل الممنوعة لتحديد التطبيقات “الظلّية”، وحسّن السياسات وفق البيانات الفعلية لا الافتراضات.

-

اتبع Essential Eight: حافظ على قائمة معرّفين موثوقين من ناشرين/تجزئات، وراجعها دورياً بعد التحديثات الكبرى.

نمط تنفيذ موصى به

-

أسبوع 1: Audit لمجموعة تجريبية مع قواعد ناشر لتطبيقات الأعمال وقواعد منع للفئات الخطرة.

-

أسبوع 2: معالجة الاستثناءات وتفعيل DLL rules وتضييق المسارات القابلة للكتابة.

-

أسبوع 3: تحويل تدريجي للإنفاذ على دفعات، مع سياسة أولوية موثّقة ومراقبة يومية للأحداث.

متطلبات النظام وأفضل إعداد لتشغيل Application Blocker بسلاسة

إليك متطلبات النظام وأفضل إعداد لتشغيل أدوات حظر التطبيقات بسلاسة، مع تمييز خاص لـ AppLocker على ويندوز وحلول AppBlock على الهواتف وحواسيب آبل:

ويندوز: AppLocker وبدائل التحكم بالتطبيقات

-

أنظمة مدعومة: Windows 10 وWindows 11 بجميع الإصدارات بدءاً من إصدار 2004 مع تحديث KB 5024351، إضافة إلى Windows Server 2016/2019/2022/2025.

-

المتطلبات العامة: جهاز لإعداد القواعد، ويفضّل وجود GPMC/RSAT لنشرها عبر نهج المجموعة، وأجهزة طرفية بنفس الأنظمة لفرض السياسات.

-

ملاحظة مهمة: لم يعد يتطلب إصدار Enterprise حصرياً لفرض سياسات AppLocker على Windows 10 2004+ وWindows 11 بعد KB 5024351، ما يسهّل الاعتماد على نطاق أوسع.

أفضل إعداد موصى به على ويندوز

-

ابدأ بـ Audit لبناء خط أساس ثم التحويل التدريجي إلى Enforce، مع قواعد ناشر للتطبيقات الموقّعة وتجزئة للتطبيقات الحساسة غير الموقّعة.

-

استخدم GPMC لنشر مركزي للقواعد، وتأكد من تحديث الأنظمة وإتاحة سجلات الأحداث لمراجعة محاولات التشغيل ومنع المسارات القابلة للكتابة.

أندرويد وiOS وmacOS: AppBlock وحلول الحجب الإنتاجي

-

iOS وiPadOS: تتطلب AppBlock إصدار iOS 17.0 أو أحدث وwatchOS 10.0 أو أحدث عند استخدام ساعة آبل، مع توفر التطبيق على متجر آبل.

-

متطلبات AppBlock العامة: التطبيق متاح على iOS وAndroid وعلى شكل إضافة لمتصفح Chrome، مع وضع صارم وجداول الحجب وتحليلات الاستخدام لتحسين التركيز.

-

أندرويد: يتوفر AppBlock على أجهزة Android 9.0 فأحدث في الإصدارات الحديثة، مع ملفات تعريف للحجب حسب الوقت والموقع وأوضاع صارمة لمنع التحايل.

أفضل إعداد موصى به على الهواتف

-

أنشئ ملفات تعريف منفصلة: عمل/دراسة مع وضع صارم وجدولة تلقائية، وملف للاستراحات القصيرة دون صلاحيات تعطيل أثناء الجلسة.

-

فعّل إشعارات ملخص الاستخدام الأسبوعية واضبط قوائم السماح/المنع بناء على أكثر التطبيقات تشتيتاً الواردة في التحليلات.

اعتبارات أداء وموارد

-

المتطلبات العتادية منخفضة عادة لأدوات الحجب؛ الأهم هو توافق النظام والصلاحيات الإدارية ووجود خدمات السياسات في ويندوز عند النشر المؤسسي.

-

لتجربة سلسة على بيئات قديمة، حافظ على تحديثات النظام الأساسية وRSAT، وخصّص سجلات الأحداث لتجنّب الضجيج وتحسين الأداء التشغيلي.

نصائح عملية سريعة

-

ويندوز: حدّث إلى Windows 10 2004+ أو Windows 11 ثم فعّل KB 5024351 إن لزم، وثبّت RSAT/GPMC لإدارة مركزية، وابدأ بـ Audit أسبوعاً قبل الإنفاذ.

-

هواتف: استخدم أحدث إصدار من AppBlock مع iOS 17+ أو Android 9+، فعّل الوضع الصارم وجداول يومية ثابتة، وراجع التحليلات أسبوعياً لضبط السياسة.

تحميل موفق للجميع

انتهى الموضوع

تابع أحدث و أفضل البرامج من قسم البرامج من هنا

كما يمكنك متابعتنا على صفحة فارس الاسطوانات على الفيسبوك

ويمكنك الإنضمام لجروب فارس الإسطوانات على الفيسبوك .

مع تحيات موقع فارس الاسطوانات